Sicurezza RDP

Il Protocollo Desktop Remoto (RDP) è un modo efficace per gestire server remoti, ma non è sicuro come vorremmo. Due fattori tipicamente interessano gli aggressori. La porta di connessione predefinita (3389) viene raramente modificata e le password semplici possono essere forzate utilizzando dizionari precompilati. Esistono due metodi principali per proteggere la tua connessione RDP da attacchi esterni e ridurre il rischio di hacking del server. In questa guida, ti guideremo brevemente su come stabilire ciascuno di essi.

Imposta una porta non standard

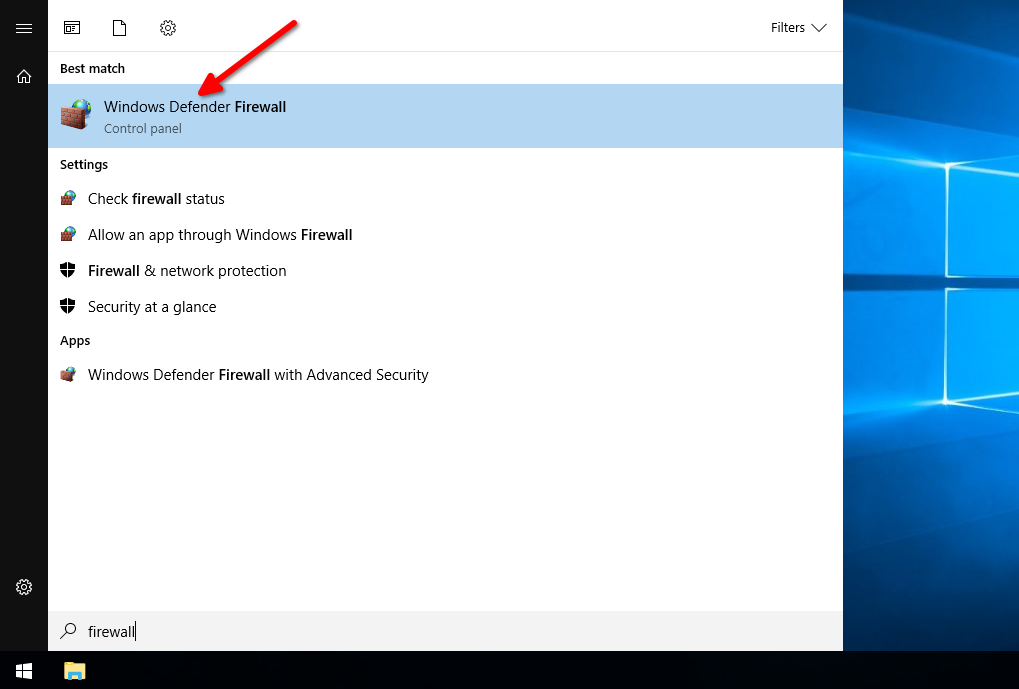

Prima di modificare la configurazione attuale, è importante abilitare le connessioni sulla porta prevista. Se non si fa questo, il Firewall Defender di Windows terminerà la connessione dopo aver cambiato la porta RDP predefinita. Questo renderà impossibile stabilire una connessione e perderai il controllo del server. Clicca sul menu Start e digita la parola firewall sulla tastiera. Quindi clicca su Windows Defender Firewall:

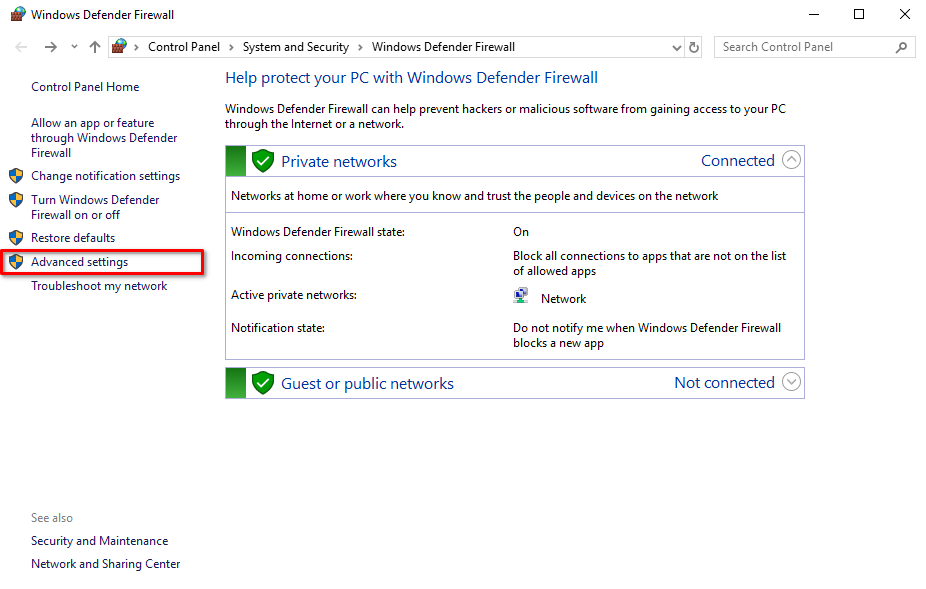

Scegli Impostazioni avanzate dal menu sulla sinistra:

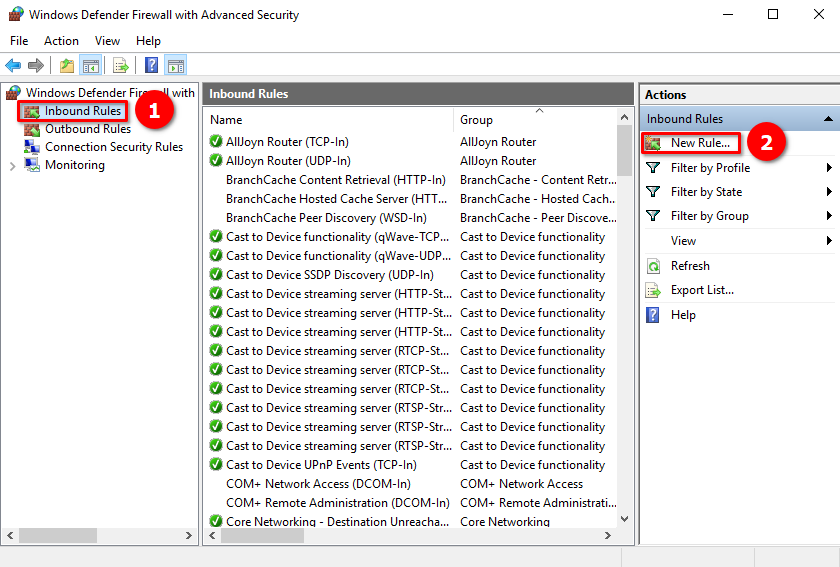

Clicca su Regole in entrata, poi Nuova Regola… :

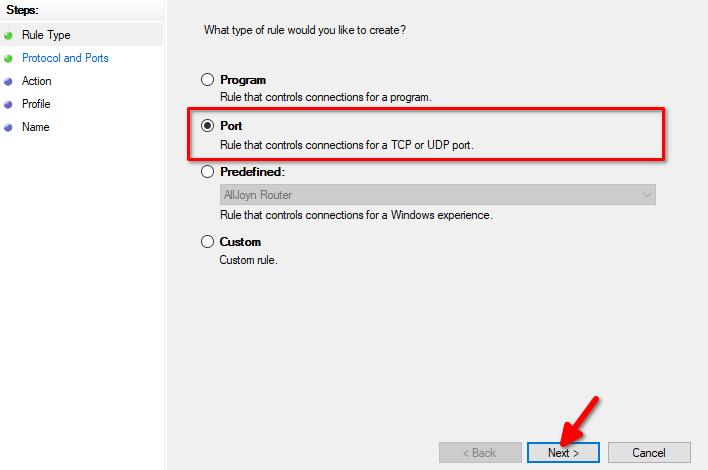

Il modo più semplice è creare la regola per la porta desiderata. Seleziona Porta e clicca il pulsante Avanti:

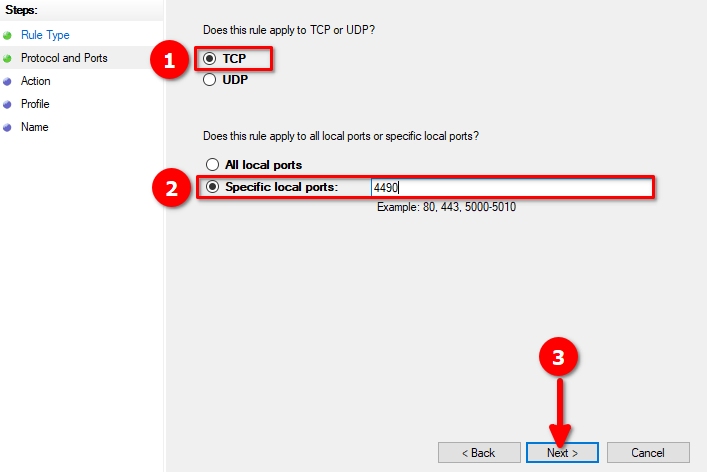

RDP opera utilizzando il protocollo TCP. Seleziona la casella TCP e specifica la porta per RDP. Ti consigliamo di selezionare il numero da questo intervallo: 1024-65535. Seleziona Porte locali specifiche e digita il numero. Ad esempio, utilizziamo la porta 4490:

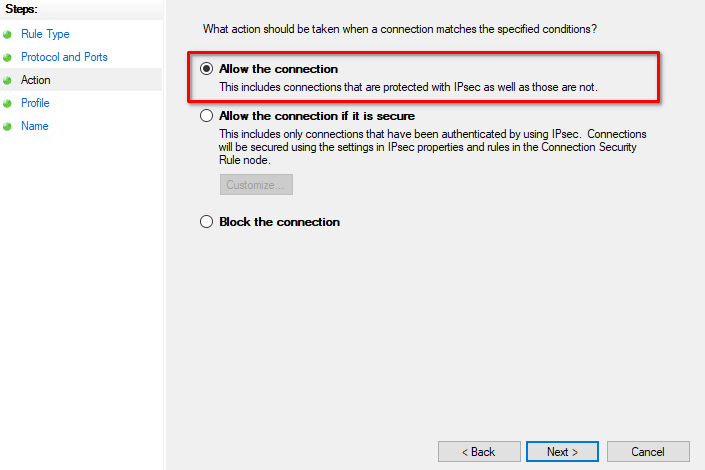

Definiamo cosa farà la regola. Seleziona Consenti la connessione e procedi con il pulsante Avanti:

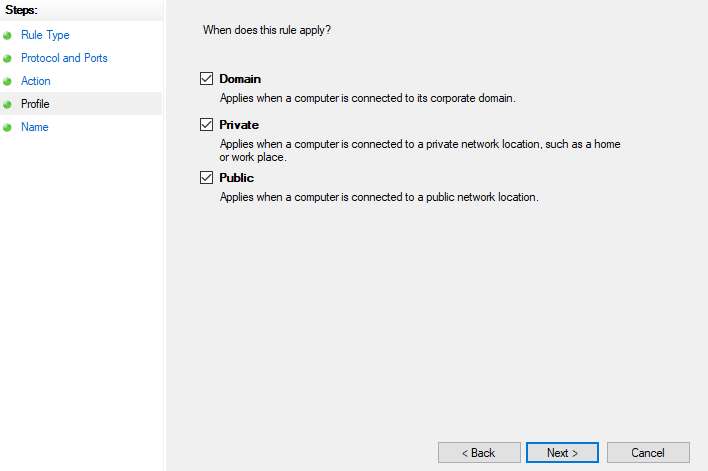

Seleziona ogni punto che corrisponde alle tue politiche di sicurezza e premi il pulsante Avanti:

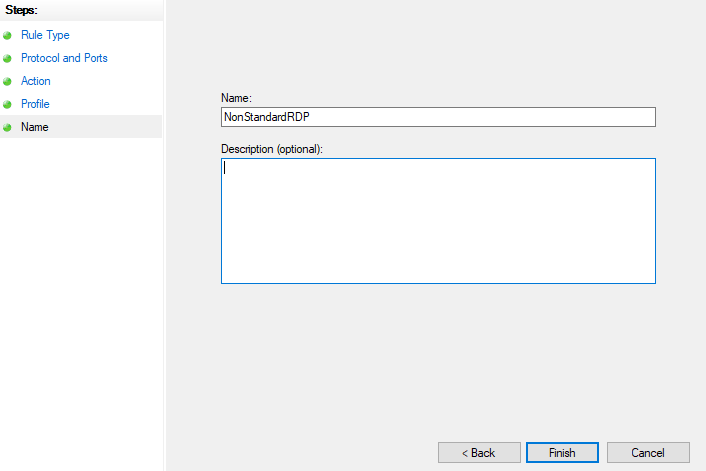

Diamo un nome alla nuova regola: NonStandardRDP e salviamola con il pulsante Fine:

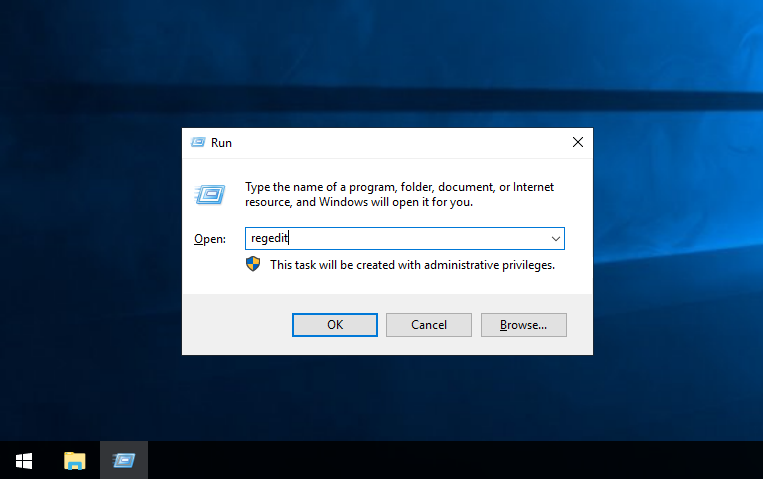

La nuova regola è stata creata con successo e possiamo modificare la nostra porta RDP predefinita. Non puoi utilizzare l'interfaccia grafica per modificare la porta RDP. Invece, devi accedere all'editor del registro e modificare il valore corrispondente lì. Usa la combinazione di tasti Win + R per aprire la finestra dei comandi, digita regedit e conferma con il pulsante OK:

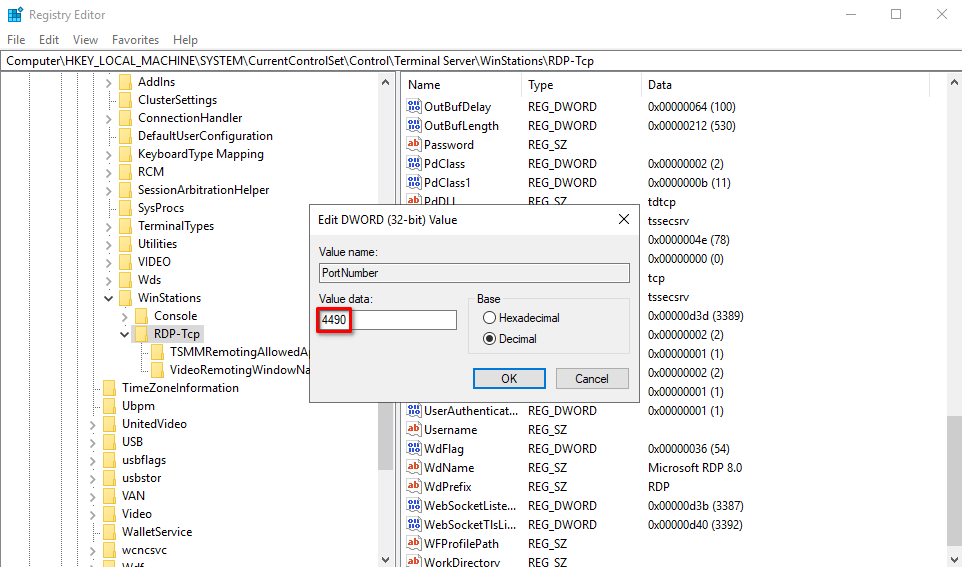

Nell'editor del registro aperto, devi aprire i seguenti rami in sequenza:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

Trova e fai doppio clic sulla stringa PortNumber:

La rappresentazione esadecimale dei numeri è abilitata di default. Clicca su Decimale, digita il nuovo numero di porta nel campo Dati del valore, e conferma con OK:

Ora, puoi chiudere l'editor del registro e procedere con il riavvio del server. Dopo di che, puoi connetterti alla nuova porta RDP.

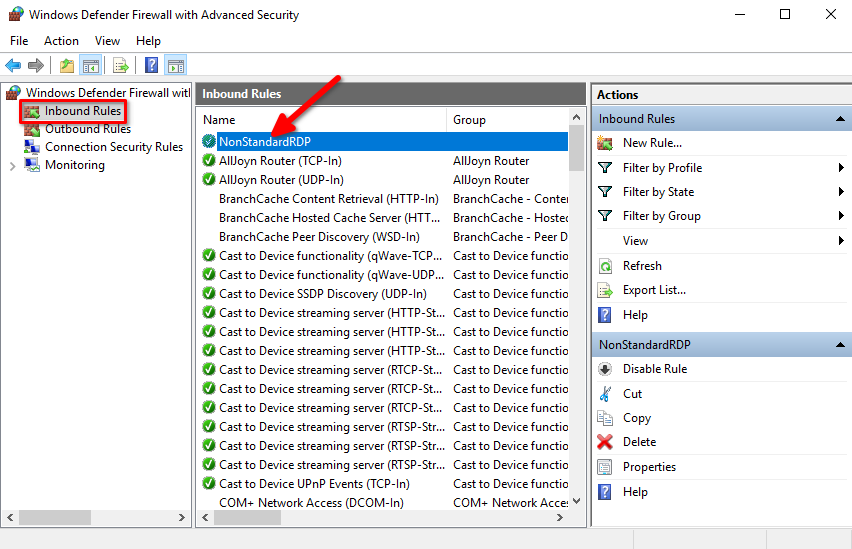

Consenti l'accesso da determinati IP

Ora, aumentiamo le misure di sicurezza consentendo connessioni solo da determinati indirizzi IP. Le connessioni da altri indirizzi verranno rifiutate. Apri nuovamente l'elenco delle regole in entrata, come per le istruzioni sopra, e trova la nostra regola precedentemente creata chiamata NonStandardRDP che consente connessioni alla porta 4490. Fai doppio clic su di essa per aprire la finestra delle proprietà:

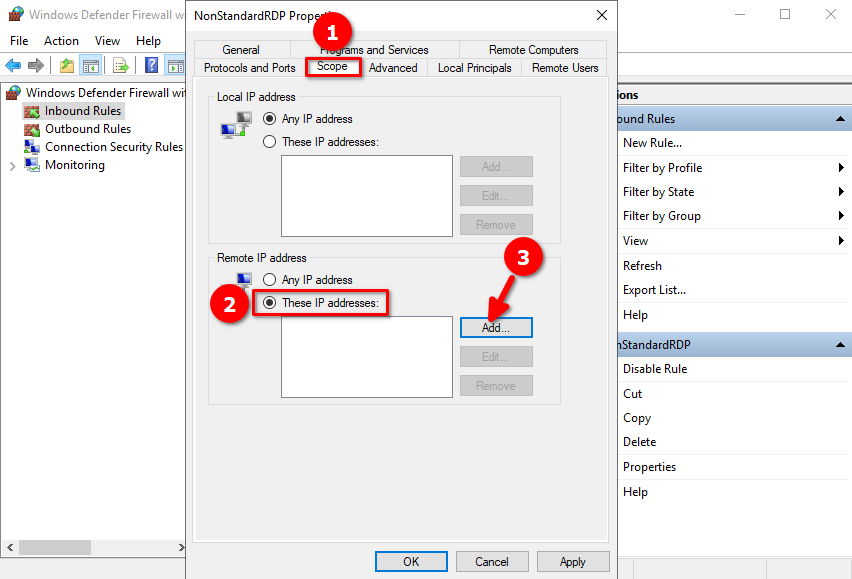

Clicca su Ambito, seleziona Questi indirizzi IP, e clicca il pulsante Aggiungi:

Puoi digitare un indirizzo IP specifico o un intero sottorete di IP da cui consentire le connessioni, e poi clicca OK:

Conferma nuovamente il cambiamento della regola con OK. Ora, puoi connetterti al server utilizzando RDP solo da indirizzi specifici. Oltre a trovare il numero di porta corretto, gli aggressori dovranno anche falsificare l'indirizzo IP di origine.

Vedi anche:

Aggiornato: 04.01.2026

Pubblicato: 24.06.2024